Botnets

Las redes informáticas permiten compartir la potencia del propio ordenador y, por lo tanto, llevar a cabo tareas complejas y de alto rendimiento con mayor rapidez. Sin embargo, esta tecnología suele utilizarse con fines ilegales en la mayoría de casos, por lo que el término botnet suele tener una connotación negativa. Te explicamos qué es una botnet, cómo puedes protegerte de ella y qué puedes hacer si tu ordenador se ha infectado con una botnet maliciosa.

Botnet: ¿qué es?

Una botnet es una red de ordenadores que se utiliza para llevar a cabo diversas tareas rutinarias. Se distingue entre las botnets legítimas y las maliciosas: las primeras aseguran el correcto funcionamiento de los sitios web o del IRC (del inglés Internet Relay Chat) y también se utilizan en proyectos de investigación, para poder implementar procesos informáticos complejos más rápidamente. El ejemplo más conocido es el proyecto SETI@home de la Universidad de Berkeley, que permite utilizar parte de la potencia del propio ordenador para colaborar en la búsqueda de vida extraterrestre inteligente.

Botnet: una botnet es una red de equipos informáticos que proporcionan recursos para llevar a cabo tareas rutinarias, como enviar correos electrónicos o visitar páginas web. Aunque estas redes pueden utilizarse para realizar tareas productivas, el término suele relacionarse con una forma habitual de ciberataque.

Las botnets maliciosas suelen utilizarse para enviar spam o usurpar datos de los usuarios y pueden propagarse de cuatro maneras distintas. Con el fin de infectar con malware los ordenadores de terceros de fácil y rápidamente, los ciberdelincuentes utilizan los llamados rastreadores web, un software que también usan los motores de búsqueda. Estos programas inspeccionan y analizan las páginas web por Internet. En cuanto encuentran vulnerabilidades y las examinan, instalan malware en el sitio web o lo envían por correo electrónico.

Lo más frecuente respecto de las botnets es la distribución de malware por correo electrónico. En este caso, la botnet se utiliza para su propia expansión: el destinatario recibe un correo electrónico con un programa de instalación que le pide que se descargue el archivo adjunto. En cuanto abre el archivo, el malware se instala en segundo plano y el ordenador pasa a formar parte de la botnet.

Otra forma de ataque es la descarga voluntaria de un programa: se presenta un software aparentemente inofensivo que el usuario descarga y ejecuta. Sin embargo, la aplicación esconde un troyano. Actualmente, cada vez más programas legales son pirateados y convertidos en hosts para troyanos.

Por otra parte, se pueden emplear exploits para extender la botnet. Este tipo de software aprovecha las brechas de seguridad del navegador o del sistema operativo para incorporar el ordenador a la red. Aunque algunos exploits aún requieren que el usuario haga clic activamente en un enlace, cada vez se producen más infecciones de tipo drive-by, en las que el código malicioso se ejecuta directamente cuando se visita una página web. De este modo, incluso páginas populares que no están relacionadas de ninguna manera con la botnet también pueden infectarse.

La forma de propagación menos utilizada es la instalación manual, que suele emplearse más con servidores, ya que estos cuentan con buenas conexiones de red y ofrecen más potencia.

¿Cómo funciona una botnet?

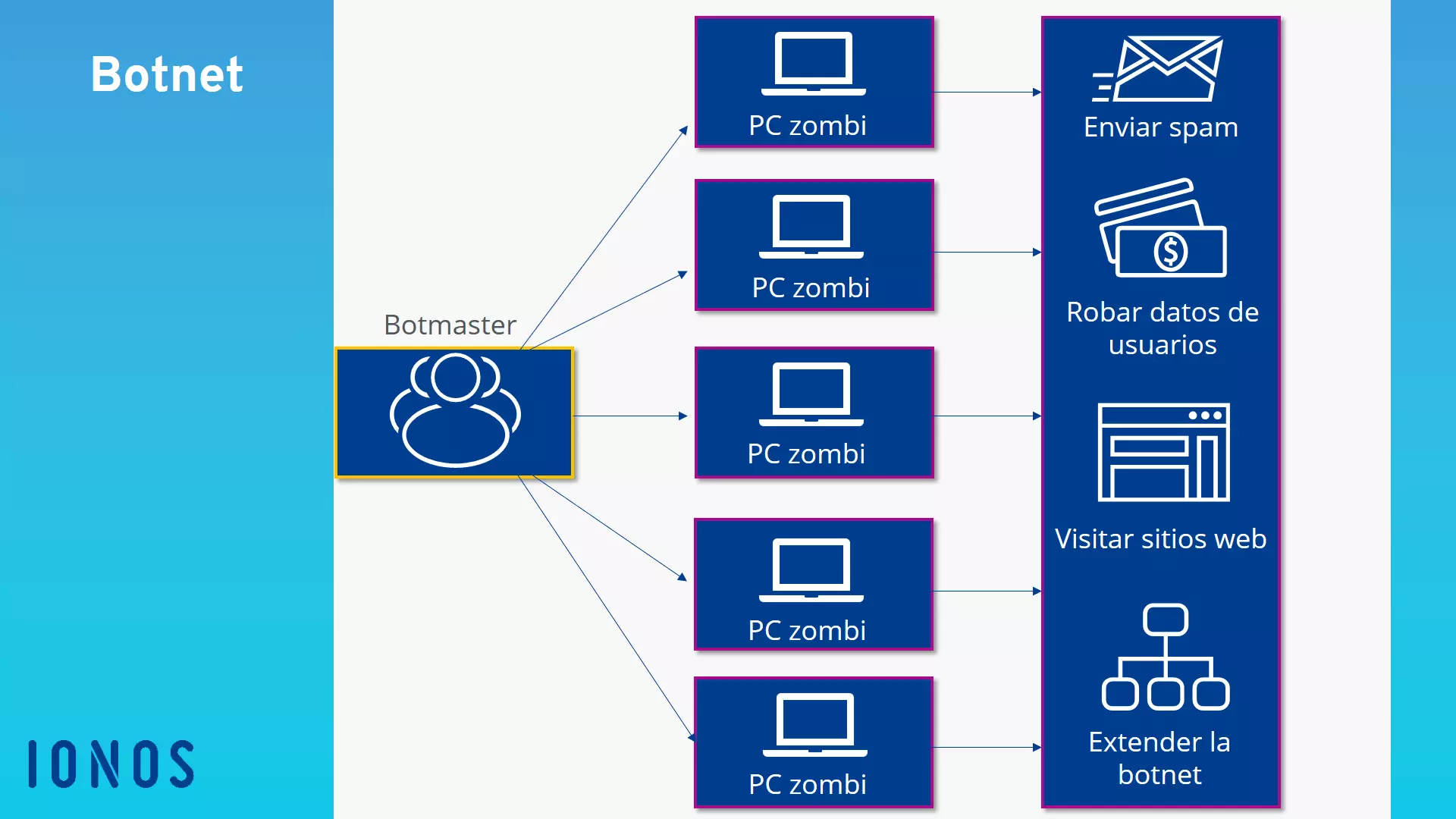

La creación de la red comienza con la introducción de un bot en un ordenador ajeno. Este bot actúa en segundo plano y, en la mayoría de los casos, sin que lo note el propietario del dispositivo. Una vez consumado el ataque, el ordenador se controla de forma remota para que realice tareas sencillas. Puesto que los dispositivos pasan a ser dirigidos por un tercero, los ordenadores que forman parte de la botnet se denominan PC zombis.

Los PC zombis se comunican unos con otros a través de Internet y reciben instrucciones del botmaster. Como los PC zombis solo pueden controlarse por Internet, solo están activos cuando están encendidos y conectados a la red. El botmaster da las mismas órdenes a todos los PC zombis, ya sea visitar una página web, enviar spam o iniciar un ataque DDoS.

¿Para qué se utilizan las botnets?

El objetivo de una botnet es utilizar la potencia de los ordenadores de la red para llevar a cabo tareas rutinarias. La mayoría de las botnets se utilizan con fines delictivos. Por ejemplo, a través de ellas, los cibercriminales sustraen información y datos importantes que después venden en el mercado negro de Internet, la llamada darknet, o que utilizan ellos mismos.

Las botnets también son ideales para enviar spam como, por ejemplo, correos electrónicos de phishing. Con este método, las actividades maliciosas se llevan a cabo a través del ordenador de un tercero y el delincuente real permanece oculto.

Como puedes ver, las botnets pueden utilizarse con fines fraudulentos de maneras muy variadas. Con ellas se suelen perpetrar ataques de denegación de servicio: en estos casos, los ordenadores de la red se utilizan para generar un tráfico masivo en una página web, saturando los servidores e interrumpiendo la oferta en línea. Estos ataques pueden dar lugar a pérdidas económicas inmensas para el operador de la página, especialmente en el sector del comercio electrónico.

Acceder a los ordenadores de terceros también permite obtener información sobre los usuarios, incluyendo sus gustos e intereses. Analizando estos datos, el botmaster puede sustituir la publicidad que aparece actualmente por otra adaptada al usuario.

¿Cómo se detecta una botnet?

Como todos los procesos de las botnets tienen lugar en segundo plano, al usuario común suele costarle mucho detectarlas. Sin embargo, hay algunas señales que nos pueden indicar que el ordenador ha sido infectado.

Por ejemplo, si observas que la conexión a Internet se ralentiza mucho o que el procesamiento de datos es superior a lo normal, aunque el consumo siga siendo el mismo, deberías indagar, porque esas son señales bastante características. En este caso, un escaneado de virus podría detectar malware y desenmascarar una posible botnet. A veces, el administrador de tareas muestra procesos desconocidos o hay aplicaciones dudosas que se inician automáticamente, lo cual también puede apuntar a una botnet.

¿Cómo puedes protegerte de las botnets?

Aunque los ciberdelincuentes profesionales pueden aprovechar incluso las brechas de seguridad más imperceptibles, defenderse de sus ataques es posible. La regla de oro es la prevención. Hay varios aspectos que cabe tener en cuenta para proteger el ordenador lo mejor posible de los ciberataques.

Por un lado, se recomienda encarecidamente instalar un programa antivirus, algo obvio para la mayoría de usuarios. Otro aspecto importante es el firewall o cortafuegos, que debería estar bien configurado para ofrecer la mayor protección posible. Además, siempre se debe mantener actualizado el sistema operativo y todos los programas instalados, lo que significa actualizar el software regularmente para evitar que las versiones obsoletas ocasionen brechas. También conviene instalar un programa de protección del navegador que detecte las páginas de phishing, reconozca el malware y advierta al usuario sobre ellos.

Como muchos ordenadores se infectan por correo electrónico, es importante proteger estas cuentas para evitar los ataques. Por lo general, se recomienda no abrir los archivos adjuntos en correos electrónicos que no sean de confianza, como alguna factura inesperada. También hay que ignorar los correos electrónicos de supuestos bancos con enlaces dudosos y ortografía cuestionable.

En general, es aconsejable utilizar una cuenta de usuario sin derechos de administrador, limitando el uso de los derechos a casos excepcionales. Generalmente, se requieren amplios derechos para cambiar la configuración del sistema operativo del ordenador, por lo que utilizar una cuenta de usuario normal reduce el riesgo de que algún tipo de malware pueda llegar a las profundidades del sistema.

Comprueba la autenticidad de un correo IONOS, detecta aquí de inmediato si es una tentativa de phishing y denúncialo para borrar el contenido phishing.

- Valida el correo electrónico

- Fácil de usar

- Elimina el correo phishing