¿Qué es Spoofing?

La palabra spoofing proviene del inglés y significa algo así como burla o parodia. En este contexto, hace más bien referencia a una falsificación. El término también se utiliza como verbo (to spoof) con el mismo significado, es decir, falsear un rasgo de identidad con el objetivo de engañar al otro ocultando su identidad.

En general, los ataques de spoofing tienen como objetivo convencer a la víctima para que lleve a cabo una acción, asuma la autenticidad de cierta información o reconozca la autoridad de una fuente. Si te suena un poco abstracto, aquí tienes dos ejemplos populares fuera de Internet:

- La pareja estafadora: para obtener dinero de la víctima, el estafador finge ser un cónyuge enamorado.

- El truco del nieto: alguien llama por teléfono a una persona mayor fingiendo que es su nieto y que tiene una emergencia con el fin de que la víctima le haga una transferencia.

En ambos casos, la estafa se basa en la información. Obviamente, los sistemas digitales ofrecen muchas más oportunidades para cometer fraudes de este tipo. Por Internet es posible enviar un gran volumen de mensajes con muy poco esfuerzo. Al mismo tiempo, suele ser relativamente fácil falsificar las características de identificación de los mensajes. Muchos ataques de spoofing pueden perpetrarse porque Internet fue concebido como un sistema abierto, uno de los motivos por los que siguen dedicándose tantos esfuerzos a aumentar la seguridad de la red.

Cómo protegerse de los ataques de spoofing

Dado que los ataques de spoofing abarcan una gran variedad de situaciones posibles, no existe un único procedimiento para protegerse de ellos. Por suerte, sí que hay varios comportamientos generales que, si se adoptan en conjunto, minimizan el riesgo de acabar siendo víctima de un ataque de spoofing.

Detectar y prevenir ataques de spoofing

Solo puedes evitar un ataque si eres capaz de detectarlo. Si el blanco del ataque de spoofing son los paquetes de datos más pequeños que se intercambian a través de la red, lo más probable es que no te des cuenta. Por esta razón, probablemente no podrás tomar ninguna medida a nivel personal para impedir los ataques de red, en los que las brechas de seguridad se cierran mediante las actualizaciones de seguridad de los fabricantes del software.

En cualquier caso, los ataques de spoofing más comunes están dirigidos a las personas por el hecho de ser más rentables: el atacante contacta a la víctima directamente, por ejemplo, por teléfono o correo electrónico. Casi siempre, la intención es lograr que la otra parte lleve a cabo una acción. Si el ataque de spoofing tiene como objetivo obtener información del usuario (como contraseñas o datos bancarios), hablaremos de un ataque de phishing.

El llamado spear phishing resulta especialmente peligroso, porque se dirige concretamente a una persona o entidad. La palabra spear significa arpón e ilustra bien este tipo de ataque: la víctima recibe un mensaje que contiene información concreta y aparentemente creíble. Convencida de la autenticidad del contenido, el ataque alcanza de pleno a la víctima, totalmente desprevenida.

Minimizar la superficie de ataque

Para facilitarse el trabajo lo máximo posible, los atacantes suelen apuntar al blanco más fácil. Por lo tanto, conviene minimizar nuestra propia superficie de ataque tomando unas medidas sencillas y generales que nos hacen perder atractivo como presa. Además, muchos ataques solo tienen éxito si se combina información de diferentes fuentes. Por lo tanto, si hay poca información disponible sobre ti, los ciberdelincuentes lo tendrán más difícil.

Para protegerte, te recomendamos interiorizar los siguientes comportamientos.

Limitar los datos personales que publicas

Cuanta más información tenga el atacante y más detallada sea, más creíbles parecerán los ataques de phishing. Por lo tanto, conviene que publiques la menor cantidad de datos personales posible. Por ejemplo, nunca debes publicar tu fecha de nacimiento. A menudo, el personal de atención al cliente utiliza datos privados de este tipo para verificar la identidad de la persona que llama. Aunque este procedimiento no es muy seguro, se utiliza con frecuencia.

También es importante ser precavido a la hora de proporcionar datos profesionales, como tu puesto en la empresa. Si te lo puedes permitir, actualiza los perfiles de páginas como LinkedIn, Xing o Facebook con un retraso de seis meses.

No aceptar solicitudes de amistad a la ligera

Si el atacante no encuentra mucha información sobre la víctima, suele recurrir a otro truco: crear una cuenta en redes sociales, como Facebook, y enviarle una solicitud de amistad. Al aceptarla, la persona abre la puerta al atacante para obtener información que solo comparte con sus conocidos. Los datos suelen utilizarse posteriormente para el fraude.

Los delincuentes que utilizan esta forma de ataque suelen recurrir a un método popular: abrir una cuenta bajo el nombre de un conocido de la víctima. Si no es posible, a menudo ponen la imagen de una persona atractiva con actitud seductora como foto de perfil, logrando que muchos caigan en la trampa y sean víctimas del engaño.

Aplicar buenas rutinas de seguridad

Para protegerte contra los ataques, debes seguir las recomendaciones habituales para la seguridad informática: mantener actualizado el sistema operativo y el software, utilizar cortafuegos y filtros de spam y realizar copias de seguridad periódicas de los datos.

Ten en cuenta que estas medidas no te protegen completamente. No obstante, tomarlas en conjunto ayudan a que no te perciban como una presa fácil.

Cambiar la configuración predeterminada

Con la configuración predeterminada nos referimos a la configuración de serie de un dispositivo, software o servicio en línea. Si la configuración es la misma para todos los dispositivos o usuarios, los atacantes pueden aprovecharse. Por lo tanto, es recomendable modificarla para evitar entrar en el radar de los ciberdelincuentes.

Antes, por ejemplo, siempre se entregaban los rúters con accesos de administrador abiertos. Incluso, durante un tiempo, cada ordenador de Windows tenía los puertos abiertos de serie y, por lo tanto, estaba completamente abierto en Internet. En ambos casos, se podía reducir el riesgo cambiando los valores por defecto, pero la mayoría de los usuarios no lo sabía.

Los valores predeterminados suponen un peligro no solo en términos técnicos: también la configuración de privacidad de las redes sociales puede ser demasiado laxa en su versión predeterminada. Por desgracia, muchas empresas se aprovechan de esto, ya que el usuario es completamente “transparente”. Modificar la configuración solo depende de ti, así que sigue el principio de la economía de datos: restringe la configuración de privacidad de todas tus cuentas al máximo y aumenta los permisos gradualmente y solo con razón.

Utilizar dispositivos seguros

Para las aplicaciones en las que la seguridad resulta especialmente importante, como las de banca en línea o comunicación cifrada, conviene utilizar un dispositivo que esté lo más blindado posible, como puede ser un pequeño ordenador portátil con un sistema operativo especialmente diseñado para garantizar la seguridad. Un buen ejemplo son las distribuciones de Linux Subgraph y Tails, disponibles de forma gratuita.

Al usar ocasionalmente un dispositivo seguro, te sales de la norma del atacante, que espera que utilices un ordenador normal. Si el intento de ataque se basa en esta suposición, emplear otro dispositivo puede evitarlo.

Evitar los intentos de spoofing

¿Qué debes hacer cuando crees que estás siendo víctima de un ataque de spoofing? Imagina que recibes un correo electrónico que te comunica algo supuestamente importante, como que no se ha podido efectuar una transferencia, que te han pirateado la cuenta o que tu registro de dominio está a punto de caducar. Te piden que actúes rápidamente para evitar males mayores.

Aunque el mensaje parece auténtico a primera vista, te suena un poco raro. Quizás el contenido no concuerda del todo con la realidad o te hace sentirte demasiado presionado, pero no tienes claro que se trate de un ataque. ¿Qué deberías hacer?

Antes que nada, mantén la calma y no te precipites. Si el mensaje es un correo electrónico, no hagas clic en ningún enlace que contenga. Utiliza un segundo canal de comunicación para comprobar si el mensaje es auténtico. En este momento, es fundamental que reduzcas el riesgo de ataque: si es posible, utiliza otro dispositivo y una aplicación segura que no uses habitualmente.

Considera estos ejemplos:

Supongamos que has recibido un correo electrónico supuestamente falso en el ordenador del trabajo. Como segundo canal de comunicación, puedes utilizar una aplicación de mensajería con cifrado de extremo a extremo en el teléfono móvil.

Has recibido una llamada o mensaje de texto sospechoso en el móvil. Debes usar ese teléfono con precaución y, en su lugar, utilizar el del compañero de al lado para contactar con alguien de confianza.

Ataques de spoofing dirigidos al usuario

Estos ataques de spoofing tienen como objetivo engañar al usuario. En el caso del phishing, se suele utilizar una réplica engañosamente real de una página web para usurpar datos confidenciales.

Spoofing de URL

Los ataques de spoofing de URL tienen como objetivo dirigir al usuario a un URL fraudulento. El truco se basa en fingir que se trata de un URL reconocido y con una buena reputación. Si un usuario desprevenido lo abre, se le redirige a una página maliciosa. Para que un ataque de spoofing de URL funcione, el atacante debe controlar el dominio correspondiente.

Falsificación del título de un enlace

Quizás te suene: aparece un enlace en un correo electrónico, pero al hacer clic se abre un dominio completamente diferente. El truco funciona porque el título HTML y la página del enlace no tienen por qué tener ninguna relación. Si el atacante elige un título de enlace que recuerda a un URL legítimo, el engaño es perfecto: el título del enlace oculta el URL de destino real.

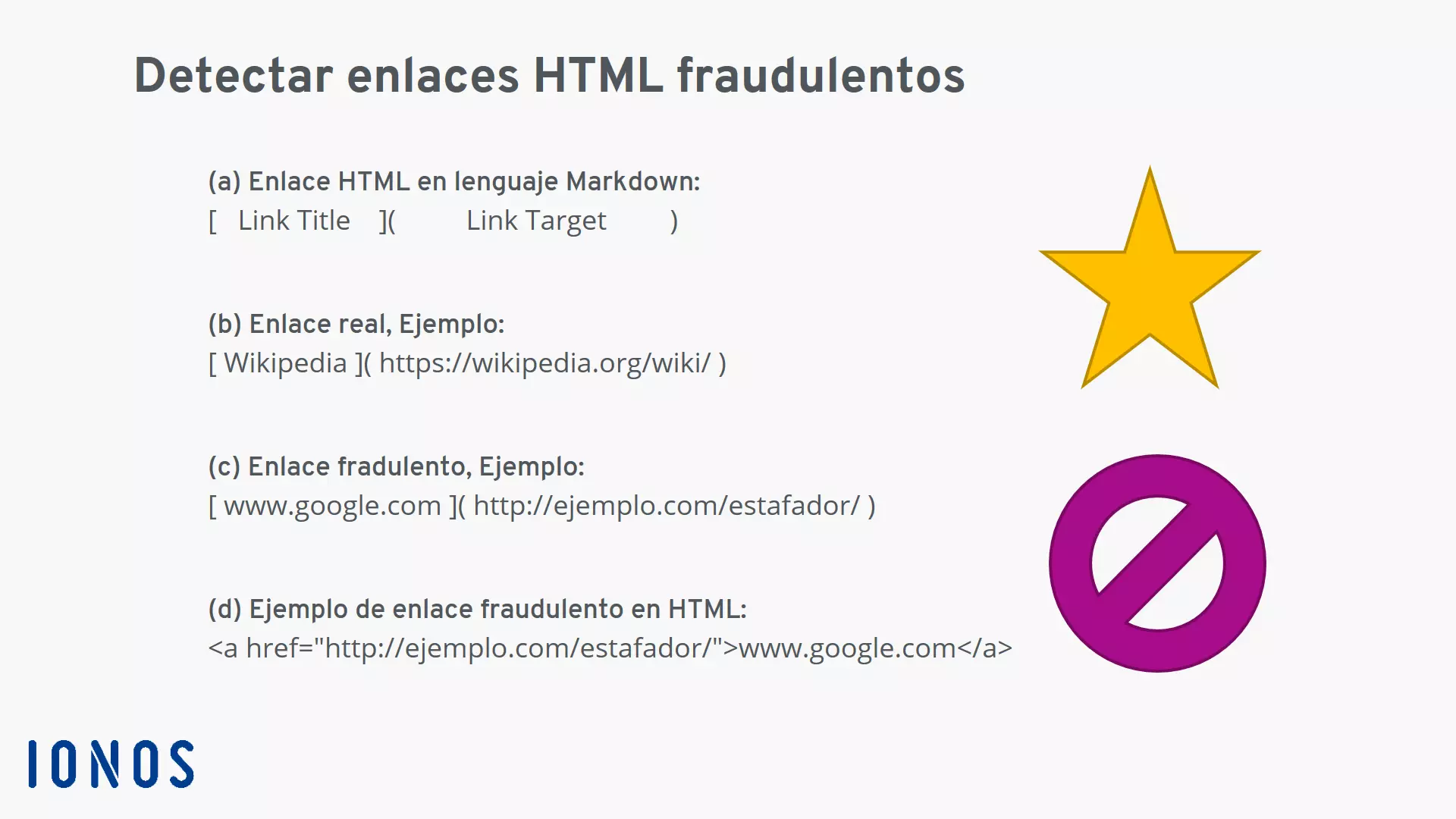

Observa el siguiente esquema, que muestra cómo se forma un enlace con el título y el URL de destino:

a. Esquema de un enlace HTML en lenguaje de marcado Markdown sencillo.

b. Ejemplo de enlace real: el título del enlace refleja la página a la que realmente dirige el enlace.

c. Ejemplo de enlace fraudulento: el título del enlace sugiere una página inofensiva y, por lo tanto, oculta el enlace real.

d. Representación del ejemplo de enlace fraudulento en HTML.

Para protegerte, puedes comprobar el URL de destino del enlace. Si pones el cursor sobre el enlace, se muestra el URL de destino real. En cualquier caso, es mejor no hacer clic en los enlaces de los correos electrónicos: en su lugar, copia la dirección del enlace haciendo clic derecho y examina el enlace en una ventana de incógnito en el navegador. Este truco es muy útil y también funciona en dispositivos móviles. También puedes copiar la dirección del enlace, pegarla y examinarla en un cuadro de texto.

Falsificación del URL en la barra de direcciones o el encabezado del correo electrónico

Para llevar a cabo ataques de spoofing, también se utilizan URL que no están relacionados con ningún enlace. Los atacantes suelen aprovechar la similitud entre diferentes letras para engañar a la víctima. Estos ataques, llamados ataques homográficos, pueden ser muy difíciles de detectar.

En el caso más simple, el atacante introduce letras que, juntas, se parecen a otra letra en el URL o dominio. Ahí van algunos ejemplos:

- Correo electrónico de “support@lacebook.com”: en lugar de una “f” minúscula, se utiliza una “l” minúscula.

- Enlace con la página de destino “https://secure.arnazon.com/”: la combinación de las letras “rn” se parece a la letra “m”. El subdominio “secure” y el “https” llaman la atención del usuario y lo distraen del dominio falso.

El éxito del engaño puede depender mucho de la fuente que se utilice para el texto. Sin embargo, si el contenido del correo crea muchas expectativas, es muy posible que la víctima pase por alto este detalle.

Otra versión del ataque homográfico es más difícil de detectar: se trata del nombre de dominio internacionalizado (IDN, del inglés Internationalized Domain Name). El atacante envía un URL que contiene letras de otro alfabeto. Si estas se parecen visualmente a las del alfabeto latino, la ilusión puede parecer engañosamente real. En este caso, los atacantes hacen uso de direcciones con punycode. Por ejemplo, el URL original no contiene la “a” latina, sino su variante en cirílico. Las dos letras pueden confundirse, porque se parecen mucho. Algunos navegadores no muestran URL con alfabeto no latino como punycode. De esta manera, el usuario no se da cuenta de que ha acabado en una página falsa.

Para evitar los ataques homográficos, debes asegurarte de que el navegador siempre muestre los dominios con letras no latinas como punycode. También debes tener en cuenta la seguridad al navegar por ciertos URL, como la página de inicio de tu banco: nunca debes hacer clic en ningún enlace, sino guardar la página como marcador.

Si has abierto un sitio web potencialmente fraudulento, procede de la siguiente manera:

- Comprueba si la página se ha cargado mediante cifrado HTTPS. La mayoría de las páginas web modernas admiten el cifrado mediante HTTPS. Actualmente, cualquier página con la que compartas datos personales, como contraseñas o formularios, debe cargarse exclusivamente mediante HTTPS. De lo contrario, existe un mayor riesgo de que la página sea falsa.

- Comprueba el certificado SSL: si la página se ha cargado mediante cifrado HTTPS, puedes ver el certificado SSL del servidor. Asegúrate de que el certificado tenga relación con la entidad que supuestamente hay detrás. En caso contrario, es posible que te encuentres en un sitio web fraudulento.

- Si sigues teniendo dudas, cierra la ventana del navegador.

Los ataques digitales no son ningún juego: una vez se han robado datos confidenciales, evitar los daños puede ser muy difícil. Más vale prevenir que curar.

Spoofing de correo electrónico

Además del texto del mensaje real, los correos electrónicos contienen metainformación en el llamado encabezado del correo. Este consta de varios campos, como “De”, “Para”, “Responder a”, etc. Con un software adecuado, el contenido de estos campos puede sobrescribirse fácilmente con cualquier valor. De esta manera, si la dirección de nuestro jefe aparece en el campo “De” del correo electrónico, esto no significa que el mensaje provenga realmente de esta persona. El atacante también puede escribir su propia dirección en el campo “Responder a”. Así, la víctima creerá que responde a la dirección escrita en “De” de forma supuestamente legítima, cuando de hecho estará escribiendo a la dirección del campo “Responder a”, es decir, la del atacante.

Para evitar los ataques de spoofing, existen varios mecanismos de protección que pueden utilizar tanto el usuario como el software de correo. Todos ellos están destinados a detectar, marcar y excluir los correos electrónicos fraudulentos:

- Utilizar filtros de correo no deseado: el filtro de spam de los programas o servidores de correo electrónico utilizan la heurística para identificar posibles correos falsos. Este proceso está totalmente automatizado y ofrece un nivel básico de protección.

- Cifrar el contenido: el cifrado de contenido garantiza que el correo proviene del remitente indicado y que el mensaje no se ha modificado. Por desgracia, implementar los procedimientos estándar PGP y S/MIME requiere un cierto esfuerzo. A pesar de su eficacia, el cifrado de contenido aún se usa relativamente poco fuera de algunos sectores profesionales. Si lo prefieres, puedes utilizar aplicaciones de mensajería con cifrado de extremo a extremo, que ofrecen las mismas ventajas de seguridad y no requieren ninguna configuración.

- Mostrar y analizar los encabezados del correo: la mejor opción para los usuarios avanzados es mostrar los encabezados del correo electrónico al completo. Este procedimiento permite analizarlos en profundidad y, con los conocimientos adecuados, determinar el origen real del correo.

También hay una serie de tecnologías del lado del servidor que tienen como objetivo evitar el envío de correos electrónicos fraudulentos. Entre los mecanismos de protección del lado del servidor más comunes se incluyen SPF, DKIM y DMARC.

Si gestionas tus propias direcciones de correo electrónico mediante tu servidor, debes asegurarte de que al menos los registros SPF y DKIM estén configurados correctamente. De lo contrario, corres el riesgo de que tus correos electrónicos legítimos queden atrapados en el filtro de correo no deseado del destinatario.

Spoofing en redes

Estos ataques de spoofing tienen como objetivo manipular la comunicación en las redes. En este caso, la “víctima” no es un ser humano, sino una red de hardware o software. Como estos ataques afectan a los paquetes de datos, el usuario normal apenas los nota.

Spoofing de DNS

El sistema de nombres de dominio, abreviado como DNS (Domain Name System), es un sistema utilizado en todo el mundo para traducir los dominios de Internet a direcciones IP. El DNS devuelve una dirección IP para cada nombre de dominio. Las consultas al DNS que ya han sido respondidas se guardan en la caché de DNS del servidor. Mediante el spoofing de DNS, se introduce una entrada maliciosa en la caché de DNS, por lo que las consultas posteriores devuelven una dirección IP incorrecta para la entrada manipulada, dirigiendo el tráfico a otro servidor. Los ciberdelincuentes utilizan el spoofing de DNS para llevar a cabo ataques de phishing y ataques man-in-the-middle.

Como usuario, puedes protegerte contra el spoofing de DNS mediante el uso de técnicas de cifrado. Asegúrate de que las páginas web que visites estén cifradas mediante HTTPS. El uso de una red privada virtual también puede protegerte contra el spoofing de DNS.

Si gestionas tu propio dominio, deberías considerar utilizar las extensiones de seguridad del sistema de nombres de dominio (DNSSEC, por sus siglas en inglés). Esta tecnología de protección utiliza la autenticación criptográfica para garantizar la integridad de las consultas de DNS, lo que evita el spoofing de DNS de los dominios protegidos por DNSSEC.

Para proteger tu dominio de los ataques, puedes utilizar el servicio de protección de dominio de IONOS.

Spoofing de MAC

Aunque lo parezca, el spoofing de MAC no tiene nada que ver con la famosa empresa californiana. El término de dirección MAC designa la dirección física de un dispositivo de red. La dirección MAC consiste en un número único que se asigna a cada dispositivo de red en todo el mundo. Aunque cada dispositivo tiene una dirección fija, esta puede suplantarse fácilmente a nivel de software. Los atacantes suelen recurrir a la opción de hacer spoofing en la propia dirección MAC para evitar ciertas restricciones.

Spoofing de ARP

En las redes locales (LAN), el protocolo de resolución de direcciones (ARP, siglas de Address Resolution Protocol) se utiliza para localizar en una tabla las direcciones IP correspondientes a las direcciones MAC. Los ataques de spoofing de ARP pretenden manipular los registros de la tabla para dirigir el tráfico IP a una dirección MAC maliciosa. De esta manera, el atacante es capaz de espiar o falsificar el tráfico de datos, algo que puede tener graves consecuencias.

Spoofing de IP

En el spoofing de IP, los paquetes de datos TCP/IP o UDP/IP se envían con una dirección de remitente falsificada. En la mayoría de los casos, este tipo de ataque se utiliza como parte de los ataques DoS y DDoS.