DMZ: utiliza la zona desmilitarizada y protege tu red interna

Toda empresa que gestione un servidor de correo electrónico o aloje su web en un servidor propio se enfrenta a un mismo problema: los equipos que ofrecen servicios web o de correo deben ser accesibles a través de Internet. Además, los empleados de la red local o LAN (Local Area Network) siempre demandarán rápido acceso a estos recursos. Sin embargo, el trabajo conjunto en la misma red representa un alto riesgo de seguridad. Los servidores que necesitan acceder a la red pública, como los DNS, de correo, proxy o web, son especialmente preferidos por hackers o personas sin escrúpulos para llevar a cabo sus ataques. Si estas pasarelas de aplicaciones (bastion host) se conectan directamente a la red local, se corre el riesgo de que un servidor infectado pueda afectar a totalidad de la red. Una de las soluciones a este problema es la implementación de redes perimetrales, también llamadas zonas desmilitarizadas o DMZ por sus siglas en inglés, que permiten externalizar servidores vulnerables a ataques.

¿Qué es una zona desmilitarizada?

En informática, una zona desmilitarizada (demilitarized zone, DZM) hace referencia a una red de ordenadores con un rango de direcciones IP privadas que sirve como franja de seguridad entre dos redes, separándolas mediante estrictas reglas de acceso. Así, aunque físicamente los servidores dentro de una DMZ se encuentran en la misma empresa, no están conectados directamente con los equipos de la red local. La estructura del nivel de protección más alto consiste en un cortafuegos que separa la zona desmilitarizada, situada entre la red local e Internet, de las redes vecinas. Por su parte, en las arquitecturas de red un poco más económicas, todas las redes están conectadas a un único firewall con tres terminales separados. En este caso se habla de una DMZ protegida.

DMZ con dos cortafuegos (dual firewall)

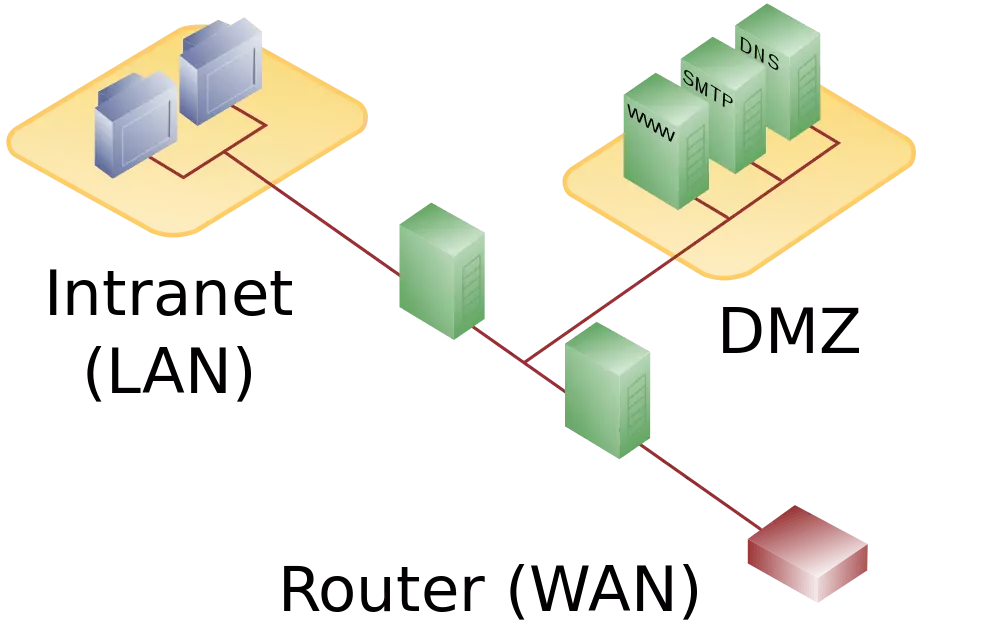

Con el fin de proteger a las redes corporativas de ataques desde las redes de área amplia (WAN por sus siglas en inglés) se suele aplicar el concepto de zona desmilitarizada con dos cortafuegos, que consiste en un cortafuegos externo que protege la zona desmilitarizada de la red pública y un cortafuegos interno entre la DMZ y la red empresarial. Los cortafuegos pueden ser independientes, de hardware, o de software, por ejemplo, desde un router.

Esta arquitectura de seguridad en dos etapas hace posible la configuración de rutas estáticas que regulan el tráfico entre las redes de la siguiente manera:

| El usuario está… | Acceso a la DMZ | Acceso a la LAN | Acceso a Internet |

|---|---|---|---|

| …en Internet (WAN) | permitido | denegado | - |

| …en LAN | permitido | - | permitido |

| …en la DMZ | - | denegado | denegado |

Así, los usuarios de la red local pueden acceder a la red pública y a la zona desmilitarizada, los usuarios de Internet solo tienen acceso a la DMZ. El tráfico externo desde la DMZ está bloqueado por dos cortafuegos.

Es altamente recomendable implementar cortafuegos de diferentes proveedores. De no ser así, una vez identificada una vulnerabilidad en uno de los cortafuegos, un hacker podría acceder sin ningún problema al otro. Para evitar los ataques de un servidor infectado a otros dispositivos dentro de la zona desmilitarizada, es posible implementar software de cortafuegos adicionales o una segmentación en redes de área local virtual o VLAN por sus siglas en inglés.

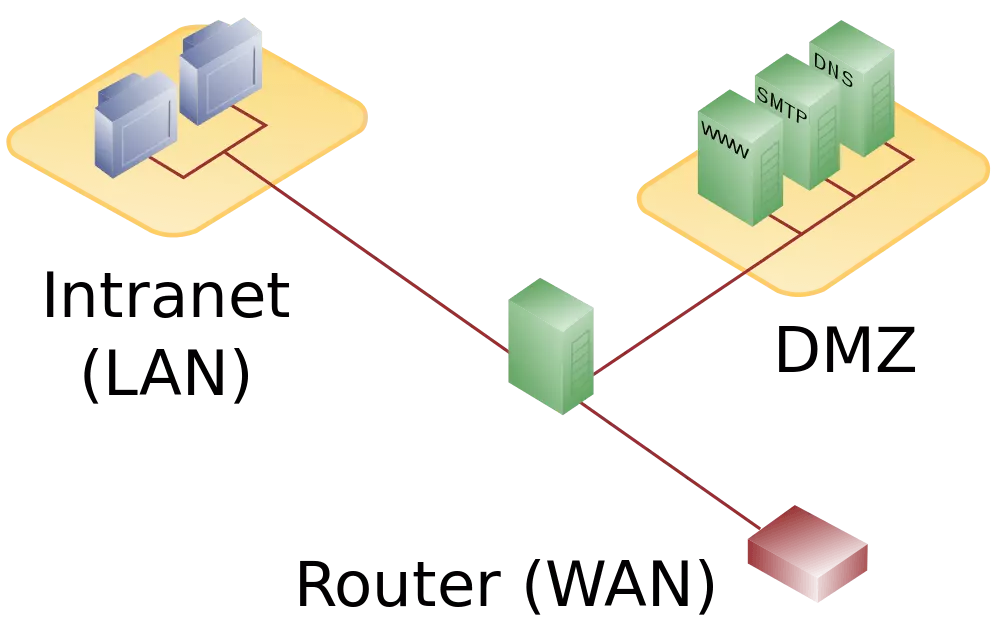

DMZ con un firewall

Para implementar una zona desmilitarizada de manera más económica, es posible utilizar un único cortafuegos de gran alcance (un router con firewall) con terminales para tres conexiones de red separadas: una para Intranet, otra para Internet y otra para la DMZ. En este tipo de zona desmilitarizada, todos los puertos son supervisados por separado por el mismo firewall, lo que lo convierte en el punto único de fallo (single point of failure, SPOF). Es fundamental conseguir un cortafuegos que sea capaz de hacer frente al tráfico de Internet, así como a los diferentes accesos a la red interna.

Host expuesto

Muchos de los routers disponibles en el mercado ofrecen soporte DMZ, incluso con sus tarifas más bajas. Sin embargo, una alternativa consiste en configurar uno de los ordenadores en la red local como “host expuesto” o exposed host. Su función principal es la de recibir todas las solicitudes enviadas por el router desde Internet y que, esencialmente, no pertenecen a las conexiones existentes. En otras palabras, este equipo es accesible a los usuarios de Internet. No obstante, un “host expuesto” no iguala el nivel de protección ofrecido por una verdadera zona desmilitarizada, principalmente debido a que este no está separado de la red local.