MPLS: estándar de transporte de datos en redes

Cuando se habla de transmisión de datos se diferencian fundamentalmente dos tipos. En la transmisión no orientada a conexión, los datos pueden enviarse al sistema de destino desde el terminal que se desee en cualquier momento y sin límite, sin que el camino del paquete tenga que estar definido desde el principio. Cada nodo intermedio (generalmente, routers) sabe de forma automática cómo reenviar el flujo de datos. Si bien los servicios no orientados a conexión ofrecen una gran flexibilidad, no aseguran que los recursos necesarios estén efectivamente disponibles.

Por el contrario, en el caso de la transmisión orientada a conexión, el camino de los paquetes de datos se conoce de antemano. Los nodos implicados, generalmente conmutadores, obtienen de la estación que les precede la información necesaria para reenviar los datos hasta que los paquetes llegan al ordenador de destino al final de la ruta. Este método agiliza en gran medida el largo proceso de enrutamiento propio de los servicios no orientados a conexión. De esta forma, además, se pueden controlar y repartir los recursos de red de una forma óptima. El llamado Multiprotocol Label Switching (MPLS) o conmutación de etiquetas multiprotocolo permite aplicar este método también en redes TCP/IP a pesar de entrar en la categoría de redes no orientadas a conexión.

¿Qué es el MPLS?: introducción a la conmutación de etiquetas multiprotocolo

A mediados de los años noventa, las grandes redes aún se caracterizaban por una mayor participación de la telefonía frente a la comunicación por datos. En aquel entonces los proveedores de telecomunicaciones operaban redes separadas para ambos tipos de transmisión, lo que, por un lado, resultaba en un alto coste financiero y, por el otro, no garantizaba una calidad general del servicio (Quality of Service, QoS). Frente a las cualitativamente excelentes redes de voz orientadas a conexión, las redes de datos no orientadas a conexión carecían de la amplitud de banda necesaria. La introducción del protocolo ATM (Asynchronous Transfer Mode) pudo resolver esta problemática en su mayor parte, ya que permitía transmitir habla y datos a través de una única infraestructura, pero fue el Multiprotocol Label Switching (MPLS) el que ofreció a finales de los 1990 la solución definitiva que permitió utilizar los anchos de banda disponibles de forma eficiente.

Para llevarlo a cabo, MPLS descongestionó unos sistemas de enrutamiento que soportaban una enorme carga: en lugar de dejar que sean las estaciones intermedias las que determinen la mejor ruta del paquete de datos como venía siendo habitual hasta el momento, este método ofrecía la posibilidad de predefinir rutas que establecieran el camino que debía seguir un paquete desde el punto de ingreso (ingress router) al punto de egreso (egress router). Las estaciones intermedias (enrutadores de conmutación de etiquetas o Label Switched Router, LSR) reconocen esta ruta al examinar las etiquetas con la información de enrutamiento y de servicio asignadas a cada paquete. Esta evaluación tiene lugar con ayuda del hardware adecuado (un conmutador, p. ej.) por encima de la capa de enlace de datos (capa 2 del modelo OSI), mientras que el enrutamiento en el nivel de red (capa 3) desaparece.

Gracias a la extensión Generalized MPLS, esta técnica, originariamente desarrollada solo para redes IP, también está disponible para otros tipos de red como SONET/SDH (Synchronous Optical Networking / Synchronous Digital Hierarchy) o WSON (Wavelength Switched Optical Network).

¿Cómo funciona el Multiprotocol Label Switching?

La intervención del MPLS en redes IP requiere la existencia de una infraestructura lógica y física compuesta por routers habilitados para ello. En ellas este método opera de manera preferente dentro de un sistema autónomo (AS): un conjunto de redes IP gestionadas como una unidad y conectadas por al menos un protocolo de puerta de enlace interior (Interior Gateway Protocol, IGP). Los administradores de tales sistemas suelen ser proveedores de Internet, universidades o compañías de alcance internacional.

Antes de establecer las rutas, el IGP ha de procurar que todos los routers del sistema autónomo puedan encontrarse unos a otros. Seguidamente se determinan las rutas principales, también llamadas Label Switched Paths (LSP). Los mencionados routers de ingreso y egreso suelen estar situados en las entradas y las salidas de un sistema y las LSP se pueden activar de manera manual, automática o semiautomática:

- Configuración manual: cada nodo por el que pasa una LSP debe configurarse por separado, procedimiento ineficaz en el caso de grandes redes.

- Configuración semiautomática: solo se deben configurar manualmente algunas estaciones (los tres primeros hops, por ejemplo), mientras que el resto de las LSP obtiene la información del IGP.

- Configuración automática: en este caso es el IGP el que define la ruta por completo, aunque sin atender a criterios de optimización.

Los paquetes de datos que se envían dentro de una red MPLS obtienen una cabecera MPLS del router de ingreso que se intercala entre los datos de la segunda y la tercera capa en la denominada operación Push. Durante la transmisión, cada uno de los nodos implicados en la ruta del paquete (LSR) sustituye (conmuta) la etiqueta por una variante que incluye sus propios datos de conexión (latencia, ancho de banda y hop de destino), lo que se denomina a menudo como operación Swap. Al final del trayecto la etiqueta se elimina de la cabecera IP (operación POP).

Así se compone la cabecera del Multiprotocol Label Switching

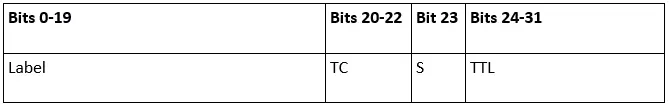

MPLS amplía la cabecera IP con la llamada MPLS Label Stack Entry (pila de etiquetas MPLS), también conocida como MPLS Shim Header y que se intercala entre las cabeceras de las capas 2 y 3. Con una longitud de 4 bytes (32 bits) esta entrada es muy breve, por lo que se puede procesar rápidamente. Esta es su estructura:

Los 32 bits de la pila de etiquetas MPLS añaden a un paquete IP estos cuatro datos para el siguiente hop:

- Label (etiqueta): la etiqueta contiene la información central de la cabecera MPLS, razón por la cual constituye, con 20 bits, la parte más larga de la cabecera. Como ya se mencionó, una etiqueta es siempre única y por ello media únicamente entre dos determinados routers. A continuación se edita como corresponde para ser transmitido hacia el siguiente nodo.

- Traffic Class (TC): con ayuda de este campo la cabecera informa sobre Differentiated Services (DiffServ) y se puede utilizar para clasificar paquetes IP en función de su importancia con el objetivo de garantizar la calidad del servicio: estos 3 bits podrían servir para priorizar a un paquete de datos sobre el resto o para clasificarlo como secundario.

- Bottom of Stack (S): este único bit define si la ruta de transmisión más profunda es una ruta simple o está compuesta por varias LSP intercaladas entre sí porque, si este fuera el caso, el paquete estaría marcado por varias etiquetas agrupadas en una pila (Label stack). Este campo informa al router, en definitiva, de si aún siguen más etiquetas (S=0) o si, por el contrario, la entrada contiene la última etiqueta MPLS de la pila (S=1).

- Time to live (TTL): los últimos 8 bits de la entrada muestran la vida útil del paquete de datos definiendo los routers que el paquete aún puede recorrer (el límite se sitúa en los 255).

¿Cuál es el papel del MPLS en la actualidad?

En la década de 1990 el MPLS fue de gran ayuda para los proveedores a la hora de desplegar y ampliar sus redes, aunque su mayor velocidad en la transmisión de datos pronto retrocedió a un segundo plano con la entrada en juego de la nueva generación de routers de mayor rendimiento con procesador de red integrado. No obstante, hoy sigue siendo utilizado por muchos operadores como método con el que garantizar la calidad del servicio en el marco de la llamada ingeniería o gestión de tráfico (Traffic engineering, TE), un proceso que se ocupa del análisis y la optimización de flujos de datos y en el cual, además de la clasificación de cada conexión de datos, también tiene lugar un análisis del ancho de banda y de la capacidad de cada elemento de red. En función de los resultados de este análisis, la carga de datos se distribuye de la forma más conveniente con el propósito de fortalecer la red entera. Otro ámbito de aplicación muy extendido de la conmutación de etiquetas multiprotocolo son las redes virtuales privadas o VPN redes aisladas de comunicación que utilizan infraestructuras de red, como Internet, como medio de transporte. Esto permite a los dispositivos conectarse a una red sin que estén físicamente conectados entre sí. Se diferencian básicamente dos tipos de redes virtuales MPLS:

- VPN en la capa 2: las redes privadas en el nivel de enlace de datos pueden ser concebidas para conexiones punto a punto o para el acceso remoto. Para el usuario de estas VPN, la capa 2 funciona de interfaz para establecer la conexión. Los protocolos básicos son el Point-to-Point Tunneling Protocol (PPTP) o el Layer 2 Tunneling Protocol (L2TP). De este modo los proveedores de servicios tienen la posibilidad de ofrecer a sus clientes servicios similares a SDH y Ethernet.

- VPN en la capa 3: estas redes representan para los proveedores de servicios una solución asequible para ofrecer a diferentes clientes (independientemente de los rangos privados de direcciones IP) estructuras de red completamente enrutadas erigidas sobre una única infraestructura IP. La gestión independiente de los clientes mediante etiquetas MPLS individuales y rutas de paquetes predefinidas garantizan la calidad del servicio (los nodos no enrutan en este caso).

Los operadores de grandes redes WAN (Wide Area Network) obtienen beneficio de las ofertas de proveedores basadas en MPLS porque, configuradas correctamente, las Label Switched Paths optimizan el tráfico de datos y garantizan que todos los usuarios dispongan siempre del ancho de banda que necesitan sin un gran coste. El método también constituye una solución adecuada para redes universitarias internas o para redes corporativas, siempre y cuando se cuente con el presupuesto suficiente.

Ventajas de las VPN con MPLS

La conmutación de etiquetas multiprotocolo compite como tecnología para redes virtuales con la extensión de la pila de protocolos IP IPsec. La actualización de seguridad del protocolo de Internet se caracteriza en especial por sus propios mecanismos de cifrado y su bajo coste, pero la realización de la infraestructura con IPsec no es responsabilidad del proveedor sino del mismo usuario, por lo que, a diferencia del método MPLS, implica más trabajo por su parte. A este respecto el método MPLS ofrece una clara ventaja, pero además se pueden enumerar las siguientes:

- Escaso mantenimiento: operar una red MPLS es responsabilidad del proveedor, como también la configuración IP y el enrutamiento. El cliente se beneficia entonces de una infraestructura acabada, ahorrándose así el esfuerzo de desplegar una red propia.

- Rendimiento excelente: al estar definidas de antemano, las rutas de los datos proveen a la transmisión de una elevada velocidad sometida solo a escasas variaciones. Los acuerdos del nivel de servicio (SLA, Service Level Agreements) entre el proveedor y el cliente garantizan obtener el ancho de banda deseado y un soporte agilizado en caso de fallo.

- Gran flexibilidad: las redes VPN basadas en MPLS garantizan a los proveedores de Internet un amplio margen de maniobra en la cuestión del reparto de recursos, lo que al final también beneficia al cliente. Los proveedores pueden, con este método, acordar paquetes específicos de prestaciones y escalar las redes siempre que se necesite.

- Posibilidad de priorizar servicios: gracias a la infraestructura MPLS, los proveedores pueden ofrecer diferentes niveles de QoS porque en ella el ancho de banda alquilado no es estático sino clasificable (Class of Service). De esta forma se pueden priorizar algunos servicios como VoIP para garantizar la estabilidad de la transmisión.

¿En qué medida son seguras las redes MPLS?

Las ventajas del MPLS y de las VPN basadas en esta tecnología son especialmente interesantes para empresas e instituciones deslocalizadas que quieren ofrecer a sus clientes acceso a su red. Esto convierte a estas redes en la primera opción cuando se trata de diseñar la infraestructura informática corporativa en estos casos porque permiten a los usuarios conectarse a la red sin requerir una conexión física o direcciones IP públicas y enrutables en Internet. A una VPN basada en MPLS solo pueden acceder los usuarios que disponen de los datos necesarios para establecer la conexión, pero este hecho por sí solo no convierte a las redes virtuales en inmunes ante un acceso no autorizado. La denominación como “privada” en el caso de las redes virtuales no hace referencia al cifrado o la protección, sino única y exclusivamente al hecho de que las direcciones IP que se utilizan en ella solo son accesibles de forma interna. Si no se cifrara el intercambio de comunicación, toda la información podría ser filtrada fácilmente, si bien la certificación tampoco ofrece una protección absoluta si al tráfico normal de Internet entre la red y las LAN cliente tiene lugar a través del router del operador situado en el borde de la red (también llamado Provider Edge o PE). A continuación se enumeran algunos de los posibles riesgos implicados en el uso de infraestructuras MPLS:

- Los paquetes MPLS llegan a la VPN equivocada: a menudo hay errores de software y de configuración que pueden hacer que los paquetes IP con etiqueta MPLS abandonen su red VPN y aparezcan en otra. En este caso el router ha conducido los paquetes erróneamente a sistemas que no son fiables pero para los cuales existe una ruta IP. También es posible que los paquetes de datos sean desviados a propósito a otra red VPN con una etiqueta manipulada (MPLS-Label Spoofing) si el enrutador de borde los acepta.

- Conexión de un router de borde sin permiso: si a la infraestructura MPLS se conectan varias VPN se corre el riesgo de que un router de borde se integre en la VPN de otro cliente sin autorización. Esto podría tener el origen en una mala configuración, pero también en un ataque premeditado. Con ello es posible llevar a cabo otros ataques desde la red con gran facilidad.

- La estructura lógica de la red del proveedor permanece a la vista: si un atacante es capaz de acceder a la estructura lógica de la red MPLS que ha desplegado el proveedor de servicios, los ataques al router de borde dejan de ser algo improbable, en especial si sus direcciones son visibles.

- Ataque de denegación de servicio en el router PE: en su calidad de encrucijada decisiva para las redes, el router de borde del operador (PE router) es un objetivo especialmente vulnerable a ataques Denial of Service que ponen en peligro la disponibilidad del servicio de la VPN. En este contexto serían posibles, por un lado, las actualizaciones continuas del enrutamiento con EIGRP (Enhanced Interior Gateway Routing Protocol) o OSPF (Open Shortest Path First) y por el otro la sobrecarga del router enviando paquetes pequeños de datos en masa.

Como vemos, toda VPN debería contar con mecanismos de protección que, sumados al cifrado, aseguren a los routers de borde del proveedor de ataques externos. En este punto es recomendable la instalación de una zona desmilitarizada entre dos cortafuegos y la utilización de sistemas de supervisión de la red. Por último, la actualización regular del hardware y el software así como las medidas de seguridad contra ataques físicos a las puertas de enlace deberían formar parte del estándar de protección.