Conexiones de red seguras con IPsec

Conexiones de red seguras con IPsec

Los paquetes IP son los elementos básicos de la comunicación de datos en Internet y están compuestos por dos elementos: los datos, como lenguaje, texto o imágenes, y la cabecera, a la que pertenecen, entre otros, los datos del emisor y el receptor. El gran problema de los paquetes de datos que pasan por diferentes routers durante su ruta hacia el destinatario es que el Protocolo de Internet en sí no tiene mecanismos propios de cifrado y autenticación. En otras palabras, el proceso de transferencia de datos entre router y router puede ser interceptado y manipulado en cualquier momento, con lo que no se estarían garantizando los tres pilares de la seguridad informática: confidencialidad, autenticidad e integridad.

El conjunto de protocolos Internet Protocol Security (IPsec) se desarrolló para ampliar la gama de funciones de seguridad existentes. Cuando se combinan, proporcionan a la transmisión de paquetes de datos a través de redes públicas una seguridad muy fiable. Es por esto que IPsec se ha convertido en un componente imprescindible para muchas conexiones VPN (Virtual Private Network).

¿Qué es IPsec?

IPsec es una familia de protocolos, cuya arquitectura ha sido propuesta como estándar por el Grupo de Trabajo de Ingeniería de Internet (IETF por sus siglas en inglés), una organización dedicada al desarrollo técnico de Internet. IPsec está a disposición de los usuarios desde la última versión del Protocolo de Internet (IPv6) y fue desarrollado posteriormente para IPv4, dividiéndose principalmente en los tres siguientes grupos:

- Protocolos de transferencia: Authentication Header (AH), Encapsulating Security Payload (ESP)

- Gestión de claves: Internet Security Association and Key Management Protocol (ISAKMP), Internet Key Exchange (IKE)

- Bases de datos: Security Association Database (SAD), Security Policy Database (SPD)

Con la ayuda de los protocolos de transferencia AH y ESP, IPsec garantiza la autenticidad e integridad de los datos enviados, asegurando que su contenido no haya sufrido cambios desde que fue enviado por su emisor y que llegará intacto a su destinatario. Para este fin, AH ofrece una extensión de la cabecera del paquete, concentrándose, por un lado, en la autenticación, y, por el otro, en evitar que los paquetes sean manipulados durante el proceso de transmisión. Adicionalmente, el protocolo AH añade un número de secuencia a la cabecera, impidiendo repeticiones en la transmisión de los paquetes.

Además de la comprobación de la integridad y de la identidad, el protocolo ESP cifra los datos enviados. Sin embargo, la autenticación ESP difiere del protocolo AH en la medida en que no tiene en cuenta la cabecera IP exterior, por lo que no es considerada del todo exhaustiva. Sin embargo, con la ayuda de un proceso de encapsulamiento adicional y de la traducción de direcciones de red (NAT), como sucede comúnmente en las conexiones DSL privadas, se pueden entregar correctamente los contenidos ESP.

El protocolo IKE es el principal responsable de la gestión del cifrado ESP. Para garantizar estas medidas de seguridad (Security Associations) entre emisor y receptor, utiliza el método Diffie Hellman para un intercambio seguro de claves, estableciendo las definiciones técnicas del framework ISAKMP.

La información necesaria para el envío de paquetes basado en IPsec es almacenada en dos bases de datos locales: SPD y SAD. Las entradas en la Security Policy Database (SPD) determinan, por ejemplo, qué protocolos de seguridad (AH, ESP o ambos) se utilizarán para establecer una conexión segura. El SAD gestiona los registros específicos de Security Association que han sido creados por el protocolo IKE, entregándole al emisario los métodos de cifrado (incluyendo la clave) y al receptor los métodos de descifrado.

Los dos modos de IPsec: túnel y transporte

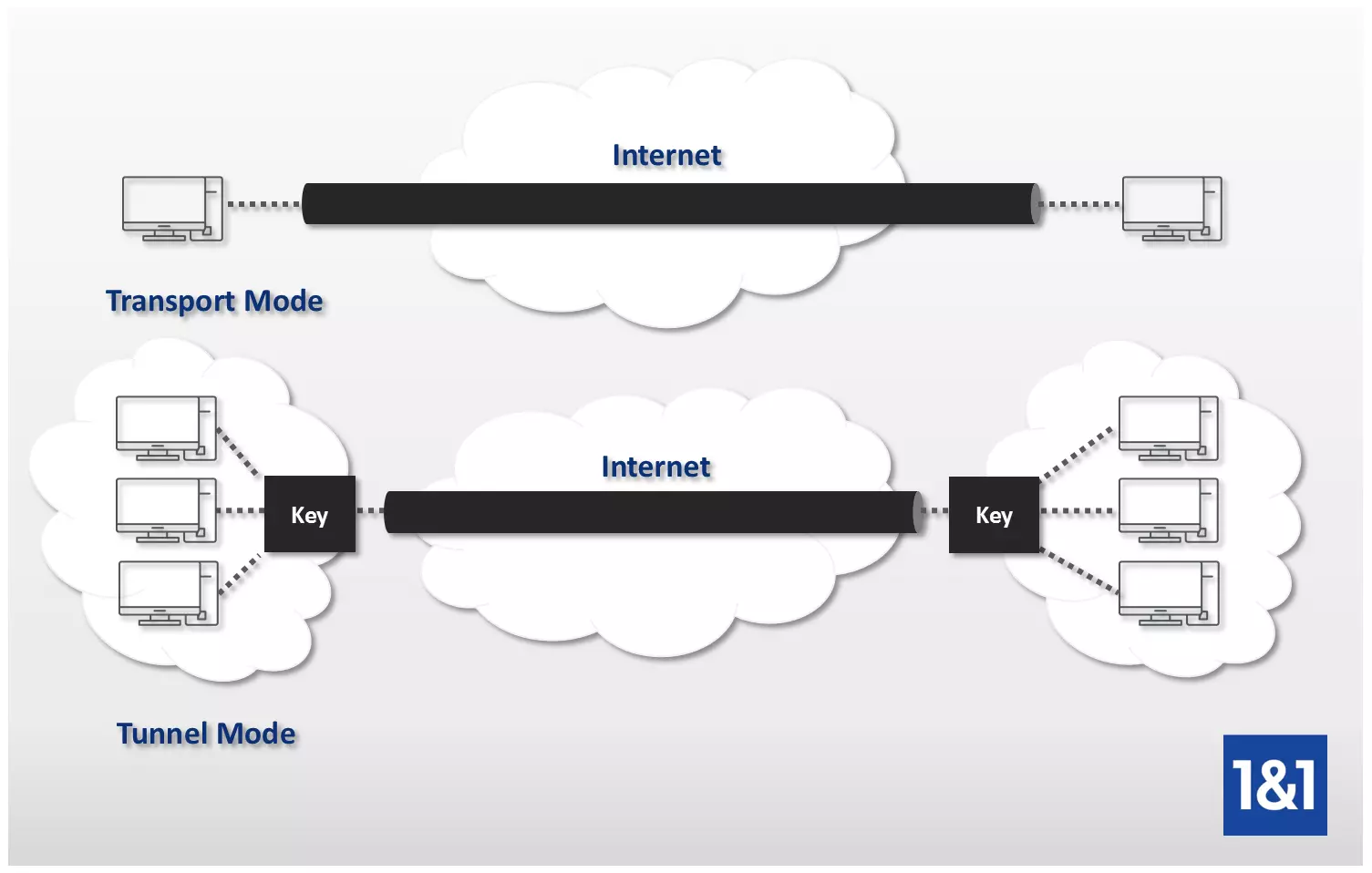

Existen dos modos de transferencia para establecer conexiones seguras con IPsec: el modo transporte, en el que los dos puntos finales están conectados directamente y el modo túnel, en donde se crea una conexión entre dos redes IP.

Modo transporte

Si se utiliza IPsec en el modo transporte, el header del protocolo de transferencia se inserta entre la cabecera IP del paquete de datos, que se mantiene sin cambios, y los datos. El proceso de encriptación se inicia en el equipo de origen y se mantiene durante toda la transferencia, hasta que el paquete de datos haya sido entregado al equipo de destino. Solo después de que el paquete haya sido recibido, se descomprime y se pone a disposición del receptor. De esta forma, los puntos finales de cifrado y de comunicación son idénticos. La gran ventaja del modo transporte es el bajo tiempo de procesamiento, aunque solo garantiza la seguridad de los datos, dejando desprotegidas a las direcciones de origen y destino. Normalmente, este modo se usa para comunicaciones de host a host o de router a router, por ejemplo, para la gestión de la red.

Modo túnel

En el modo túnel los paquetes de datos obtienen una nueva cabecera IP, en la que la dirección de origen y de destino están ocultas. De la misma forma que en el modo transporte, aquí también se implementa la cabecera del correspondiente protocolo de seguridad. Es por esto que se habla del encapsulamiento del paquete original. La nueva cabecera IP exterior define los puntos encriptados de destino, que no son los mismos puntos de comunicación definidos en la cabecera IP interna. El paquete se descomprime únicamente cuando ha alcanzado los puntos finales de cifrado, proceso que también se conoce como “pasar la puerta de seguridad”, y se envía al destinatario. Por defecto, la transmisión de datos en modo túnel se lleva a cabo entre puerto y puerto, pero también es posible que tenga lugar de host a puerto y en conexiones de host a host.

IPsec: ventajas y desventajas

A la hora de implementar conexiones VPN, las cuales representan el mayor sector donde encuentra aplicación este conjunto de protocolos, IPsec tiene una ventaja decisiva en comparación con alternativas como SSL: por defecto, al nivel de red, IPsec puede ser implementado sin depender de ninguna aplicación. Una vez establecida la conexión, pueden tener lugar todo tipo de formas de tráfico de datos, correo electrónico, transferencia de archivos o telefonía IP, sin necesidad de instalar herramientas adicionales de aplicación. Esto convierte a IPsec en la solución más rentable para conexiones VPN. Sin embargo, el uso de IPsec por acceso remoto requiere un software especial que debe ser instalado, configurado y mantenido en cada cliente. Además, esta independencia de las aplicaciones puede convertirse rápidamente en un problema cuando estas no son bloqueadas automáticamente por un cortafuegos central, poniendo no solo a una, sino a todas las aplicaciones en peligro.

Sin lugar a dudas, los mayores beneficios de IPsec son la fiabilidad y el rendimiento: en caso de que se presenten problemas, un sistema clúster puede ser rescatado fácilmente por otro puerto mientras se continúa con la transferencia de paquetes de datos a miles de usuarios. Finalmente, gracias al gran número de garantías en seguridad que ofrece, IPsec es la solución ideal para la transferencia de datos confidenciales y para el tráfico interno de empresas que no permitan el acceso de usuarios anónimos.